TRUMP16.07 -2.41%

TRUMP16.07 -2.41%

SUI3.33 -2.87%

SUI3.33 -2.87%

TON3.76 2.25%

TON3.76 2.25%

TRX0.24 3.09%

TRX0.24 3.09%

DOGE0.24 -0.54%

DOGE0.24 -0.54%

XRP2.55 -1.33%

XRP2.55 -1.33%

SOL168.87 -2.91%

SOL168.87 -2.91%

BNB653.63 -0.38%

BNB653.63 -0.38%

ETH2801.05 2.02%

ETH2801.05 2.02%

BTC95684.91 -0.95%

BTC95684.91 -0.95%

个人中心

个人中心 退出登录

退出登录

首页

首页 深潮精选

深潮精选 Research

Research 项目发现

项目发现 7x24h︎快讯

7x24h︎快讯 最新活动

最新活动

分享至微信

分享至微信

原文链接

原文链接 添加收藏

添加收藏 分享社交媒体

分享社交媒体

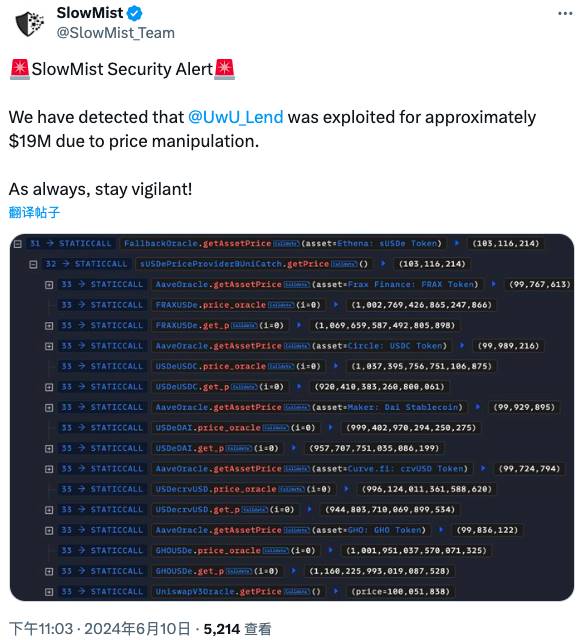

@SlowMist_Team

@SlowMist_Team 精选解读

精选解读

扫码关注公众号

扫码关注公众号